このページは、Bazel ルール リポジトリのオーナーとメンテナーを対象としています。このドキュメントでは、リポジトリの Bazel 継続的インテグレーション(CI)システムを構成して、リモート実行シナリオに対する互換性についてルールをテストする方法について説明します。このページの手順は、GitHub リポジトリに保存されているプロジェクトに適用されます。

前提条件

このページの手順を完了する前に、次のことを確認してください。

- GitHub リポジトリは Bazel GitHub 組織の一部です。

- Bazel 継続的インテグレーションの説明に沿って、リポジトリ用に Buildkite を構成している。

テスト用に Bazel CI をセットアップする

.bazelci/presubmit.ymlファイルで、次の操作を行います。a.

rbe_ubuntu1604という名前の構成を追加します。b.

rbe_ubuntu1604構成で、リモート実行に対してテストするビルドとテストのターゲットを追加します。bazel-toolchainsGitHub リポジトリをWORKSPACEファイルに追加し、最新リリースに固定します。名前buildkite_configのrbe_autoconfigターゲットも追加します。この例では、rbe_ubuntu1604の BuildKite CI を使用してリモート実行用のツールチェーン構成を作成します。

load("@bazel_toolchains//rules:rbe_repo.bzl", "rbe_autoconfig")rbe_autoconfig(name = "buildkite_config")

変更した

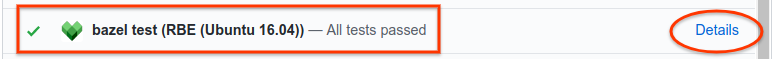

presubmit.ymlファイルの pull リクエストを送信します。(プルリクエストの例を参照)。ビルド結果を表示するには、次の図に示すように、GitHub の RBE(Ubuntu 16.04)pull リクエストのチェックで [詳細] をクリックします。このリンクは、pull リクエストがマージされ、CI テストが実行された後に使用可能になります。(結果の例を参照)。

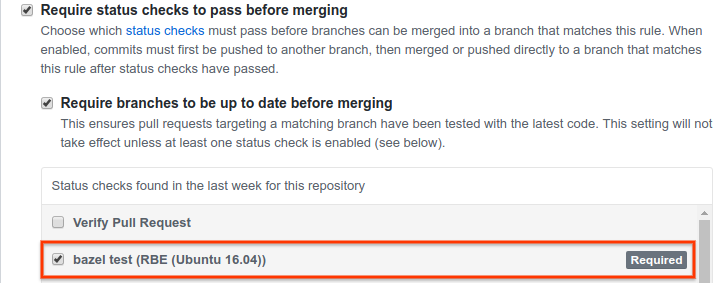

(省略可)ブランチ保護ルールで、bazel test (RBE (Ubuntu 16.04)) チェックをマージ前に合格する必要があるテストとして設定します。この設定は、次の図に示すように、GitHub の [Settings] > [Branches] > [Branch protection rules] にあります。

ビルドとテストの失敗のトラブルシューティング

ビルドまたはテストが失敗した場合、次の原因が考えられます。

必要なビルドツールまたはテストツールがデフォルトのコンテナにインストールされていません。

rbe_ubuntu1604構成を使用したビルドは、デフォルトでrbe-ubuntu16-04コンテナ内で実行されます。このコンテナには、多くの Bazel ビルドに共通するツールが含まれています。ただし、ルールでデフォルトのコンテナにないツールが必要な場合は、rbe-ubuntu16-04コンテナに基づいてカスタム コンテナを作成し、後述するようにそれらのツールを含める必要があります。ビルドまたはテストのターゲットで、リモート実行と互換性のないルールが使用されている。リモート実行との互換性の詳細については、リモート実行用に Bazel ルールを適応させるをご覧ください。

rbe_ubuntu1604 CI 構成でのカスタム コンテナの使用

rbe-ubuntu16-04 コンテナは、次の URL で一般公開されています。

http://gcr.io/cloud-marketplace/google/rbe-ubuntu16-04

Container Registry から直接 pull することも、ソースからビルドすることもできます。以降のセクションでは、両方のオプションについて説明します。

始める前に、gcloud、docker、git がインストールされていることを確認してください。ソースからコンテナをビルドする場合は、最新バージョンの Bazel もインストールする必要があります。

Container Registry から rbe-ubuntu16-04 を pull する

Container Registry から rbe-ubuntu16-04 コンテナを pull するには、次のコマンドを実行します。

gcloud docker -- pull gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksumsha256-checksum は、最新のコンテナの SHA256 チェックサム値に置き換えます。

ソースから rbe-ubuntu16-04 コンテナをビルドする

ソースから rbe-ubuntu16-04 コンテナをビルドする手順は次のとおりです。

bazel-toolchainsリポジトリのクローンを作成します。git clone https://github.com/bazelbuild/bazel-toolchainsツールチェーン コンテナの説明に沿って、ツールチェーン コンテナのターゲットを設定してコンテナをビルドします。

新しくビルドされたコンテナを pull します。

gcloud docker -- pull gcr.io/project-id/custom-container-namesha256-checksum

カスタム コンテナの実行

カスタム コンテナを実行するには、次のいずれかを行います。

Container Registry からコンテナを pull した場合は、次のコマンドを実行します。

docker run -it gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksum/bin/bashsha256-checksumは、最新のコンテナの SHA256 チェックサム値に置き換えます。ソースからコンテナをビルドした場合は、次のコマンドを実行します。

docker run -it gcr.io/project-id/custom-container-name@sha256:sha256sum /bin/bash

カスタム コンテナにリソースを追加する

Dockerfile または rules_docker を使用して、リソースまたは元のリソースの代替バージョンを rbe-ubuntu16-04 コンテナに追加します。Docker を初めて使用する場合は、次のドキュメントをご覧ください。

たとえば、次の Dockerfile スニペットは my_tool_package をインストールします。

FROM gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksum

RUN apt-get update && yes | apt-get install -y my_tool_package

カスタム コンテナを Container Registry に push する

コンテナをカスタマイズしたら、次のようにコンテナ イメージをビルドして Container Registry に push します。

コンテナ イメージをビルドします。

docker build -t custom-container-name.docker tag custom-container-name gcr.io/project-id/custom-container-nameコンテナ イメージを Container Registry に push します。

gcloud docker -- push gcr.io/project-id/custom-container-name次の URL に移動して、コンテナが push されたことを確認します。

https://console.cloud.google.com/gcr/images/project-id/GLOBAL/custom-container-name

カスタム コンテナの SHA256 チェックサムをメモします。これは、後でビルド プラットフォーム定義で指定する必要があります。

イメージを一般公開するの説明に沿って、一般公開アクセス用にコンテナを構成します。

詳細については、イメージの push と pull をご覧ください。

ビルド プラットフォーム定義を指定する

カスタム ツールチェーンの構成に Bazel プラットフォームの構成を定義する必要があります。これにより、Bazel は目的のハードウェア/ソフトウェア プラットフォームに適したツールチェーンを選択できます。有効なプラットフォームを自動的に生成するには、WORKSPACE に buildkite_config という名前の rbe_autoconfig ターゲットを追加します。このターゲットには、カスタム コンテナを選択するための追加の属性が含まれています。この設定の詳細については、rbe_autoconfig の最新のドキュメントをご覧ください。